3 Beispiele aus der Praxis –

1 sichere Lösung!

- Wie funktioniert BlueKeep?

- Beispiel 1: Selbstständiger oder Home Office

- Beispiel 2: Unternehmen mit virtuellen Servern

- Beispiel 3: Unternemen mit mobilen Arbeitsplätzen

Seit einigen Wochen warnt das BSI und Microsoft vor der kritischen Schwachstelle „BlueKeep“ (CVE-2019-0708) in Windows XP bis Windows 7 und den entsprechenden Server-Versionen. Unter anderem ermöglicht BlueKeep vermeintlich eine Übernahme der Systeme, was eine erhebliche Gefahr darstellt (Details von Microsoft folgen noch, aktuell „Code Execution Vulnerability“). Microsoft stellt seit dem 14. Mai 2019 Sicherheitsupdates (Patch) für alle betroffenen Windows-Versionen inkl. der aus dem Support gefallenen Betriebssysteme Windows XP oder Windows Server 2003 zur Verfügung. Dieses schließt zwar diese Sicherheitslücke, aber die nächste wartet schon…

Mobiles Arbeiten, Fernzugriff, Cloud und BlueKeep

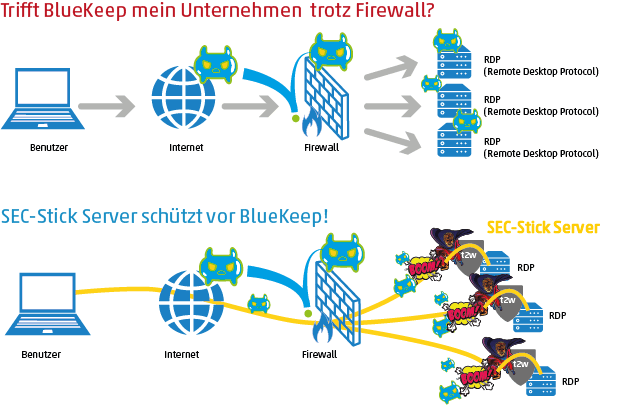

Aber wie kann mich BlueKeep eigentlich treffen? In erster Linie, wenn remote, also per Fernzugriff auf einen Server zugegriffen werden muss. Und das ist bei nahezu allen Unternehmen der Fall.

Für eine Bildschirmübertragung muss ein Windows Computer oder Terminalserver mit aktiviertem RDP (Remote Desktop Protokoll) bzw. RDS (Remote Desktop Service) über den Netzwerk Port 3389 erreichbar sein. Problematisch wird es, wenn genau dieser Dienst einen kritischen Fehler aufweist, wie der aktuelle BlueKeep „Remote Desktop Services Remote Code Execution Vulnerability“-Fehler deutlich zeigt.

Hoch komplexe Protokolle wie das Microsoft Remote Desktop Protokoll sind extrem schwer abzusichern und immer wieder das Ziel von Kriminellen, die im besten Fall „nur“ das System mit einem Denial of Service (DoS) unbenutzbar machen wollen. Noch schlimmer wird es, wenn Daten für eine Erpressung gestohlen oder verschlüsselt werden. Im schlimmsten Fall werden die „gekaperten“ Systeme für illegale Aktivitäten benutzt, ohne dass der Besitzer dies bemerkt und von kriminellen ferngesteuert.

Jeder kann von BlueKeep betroffen werden

Diese Szenarien können jeden treffen, unabhängig von der Größe des Unternehmens, da es sich um ein prinzipbedingtes Problem handelt. Die einzige Möglichkeit zum Schutz ist den Terminalserver nicht mehr über das Netzwerk erreichbar zu machen. Genau das macht der SEC-Stick Server von team2work. Der SEC-Stick Server ist das Schutzschild gegen BlueKeep, da er sich wie ein Schild vor ihren Terminalserver oder Arbeitsplatz PC stellt und zuverlässig nur noch sichere Verbindungen zulässt. Kein Unbefugter kann dann noch sehen, dass RDP/RDS auf ihrem System aktiviert ist. Und was ein Angreifer nicht sieht, kann er nicht attackieren!

Das Prinzip des SEC-Stick-Servers von team2work ist so einfach wie genial.

Ein mehrfach-Schutz aus Schutzwall vor dem Terminalserver:

- Implementierung vor dem RDP Server

- DoS-Schutz

- Authentifizierung und starke Verschlüsselung

- „Sichtschutz“

Mit 3 konkreten Beispielen aus der Praxis machen wir das komplexe Thema verständlicher:

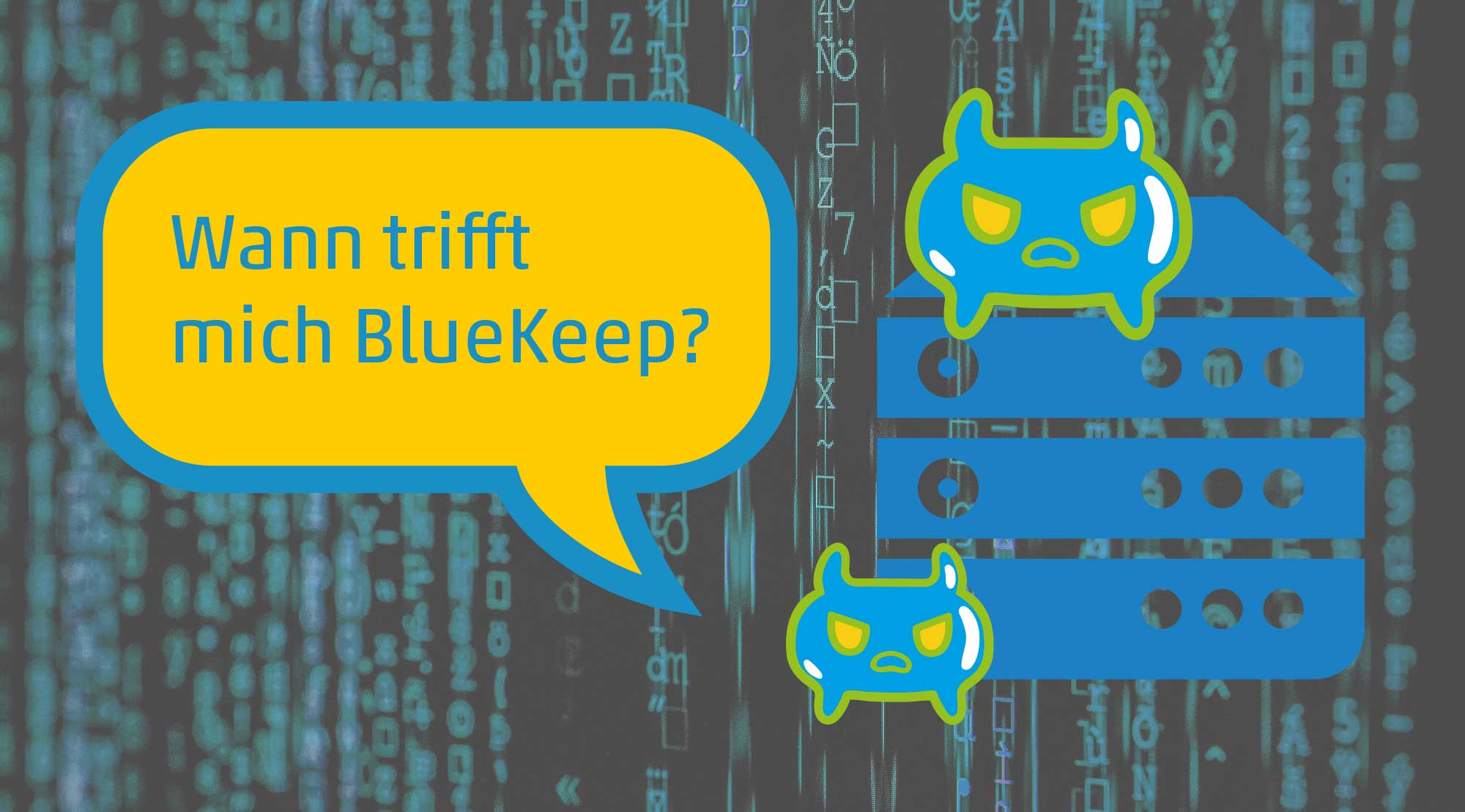

1. Beispiel:

Ein Selbstständiger mit Büro und mobilem Arbeitsplatz

Ein Selbstständiger möchte von zu Hause aus auf seinen PC im Büro zugreifen. Das Büro ist mit dem Internet über eine Fritz!Box (nur exemplarisch, jeder beliebige andere Router funktioniert ebenso) verbunden, auf welcher die MyFritz! Funktion (oder anderer Dynamic DNS Anbieter) genutzt wird. Auf der Fritz!Box wurde eine Portweiterleitung (Port Forwarding) des RDP Ports 3389 auf den Büro PC aktiviert.

Von zu Hause oder Unterwegs startet der Selbstständige einfach die „Remotedesktop Verbindung“, wo die myfritz.net Adresse hinterlegt ist und meldet sich mit Benutzername und Passwort am Büro PC an.

Er ist betroffen! An dieser Stelle können Sicherheitslücken wie BlueKeep von Kriminellen genutzt werden.

Der SEC-Stick Server auf dem Büro PC installiert hätte ihn geschützt!

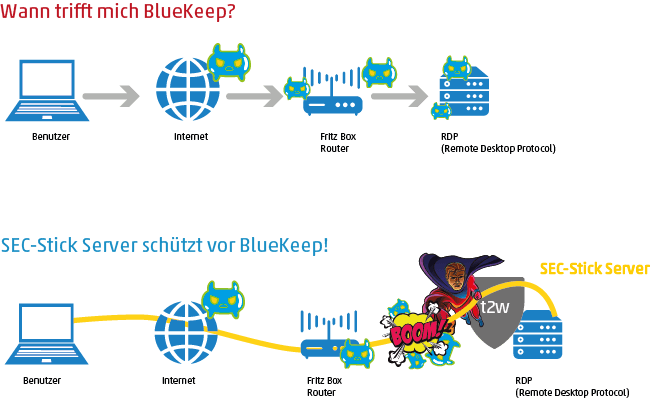

2. Beispiel:

Unternehmen mit virtuellen Servern in einer Cloud

Ein Unternehmen betreibt mehrere virtuelle Windows Server 2008 in der Cloud (Rechenzentrum, Amazon AWS, google, usw.). Die einzige Möglichkeit für den Administrator auf die Server-Desktops zuzugreifen ist per RDP-Protokoll. Er kann nicht, wie vom BSI und anderen staatlichen Stellen empfohlen RDS deaktivieren, ebenso ist es nicht möglich, eine teure Hardware vor den Servern und im Unternehmen zu installieren.

Er ist betroffen! Sicherheitslücken wie BlueKeep können ausgenutzt werden.

Der SEC-Stick Server auf den Servern installiert hätte ihn geschützt!

3. Beispiel:

Unternehmen bietet mobile Arbeitsplätze für Mitarbeiter

Ein Unternehmen bietet seinen Mitarbeitern (Consultants, Aussendienst, Techniker, Homeoffice…) an mobil von Unterwegs auf Unternehmenssoftware zuzugreifen. Dazu hat das Unternehmen eine leistungsfähige Firewall installiert und die Terminalserver-Farm in einer sicheren DMZ (Demilitarized Zone) installiert. Der Lastenausgleich der Farm erfolgt über Microsoft Remote Desktop Verbindungsbroker. Die Mitarbeiter geben die Adresse ihres Unternehmens in die Software Remotedesktop Verbindung (mstsc.exe Client) ein. Sie werden gegen die Active Directory des Unternehmens authentisiert (Benutzername und Passwort) und erhalten Zugriff.

Das Unternehmen ist betroffen!

Der SEC-Stick Server auf dem Loadbalancer Server installiert hätte ihn geschützt!

Sie wollen ihr Unternehmen absichern?

Kontaktieren Sie uns, wir helfen Ihnen eine starke Lösung zu implementieren, die Sie zuverlässig vor BlueKeep CVE-2019-0708 schützt und auch zukünftig Bestand hat!

Wir freuen uns auf Sie!

Unser Service für unser Partner

Wir teilen unser Wissen gerne. Deshalb haben wir uns entschlossen dieses kostenloses Whitepaper allen Partnern zur Verfügung zu stellen. Informieren Sie Ihre Kunden.